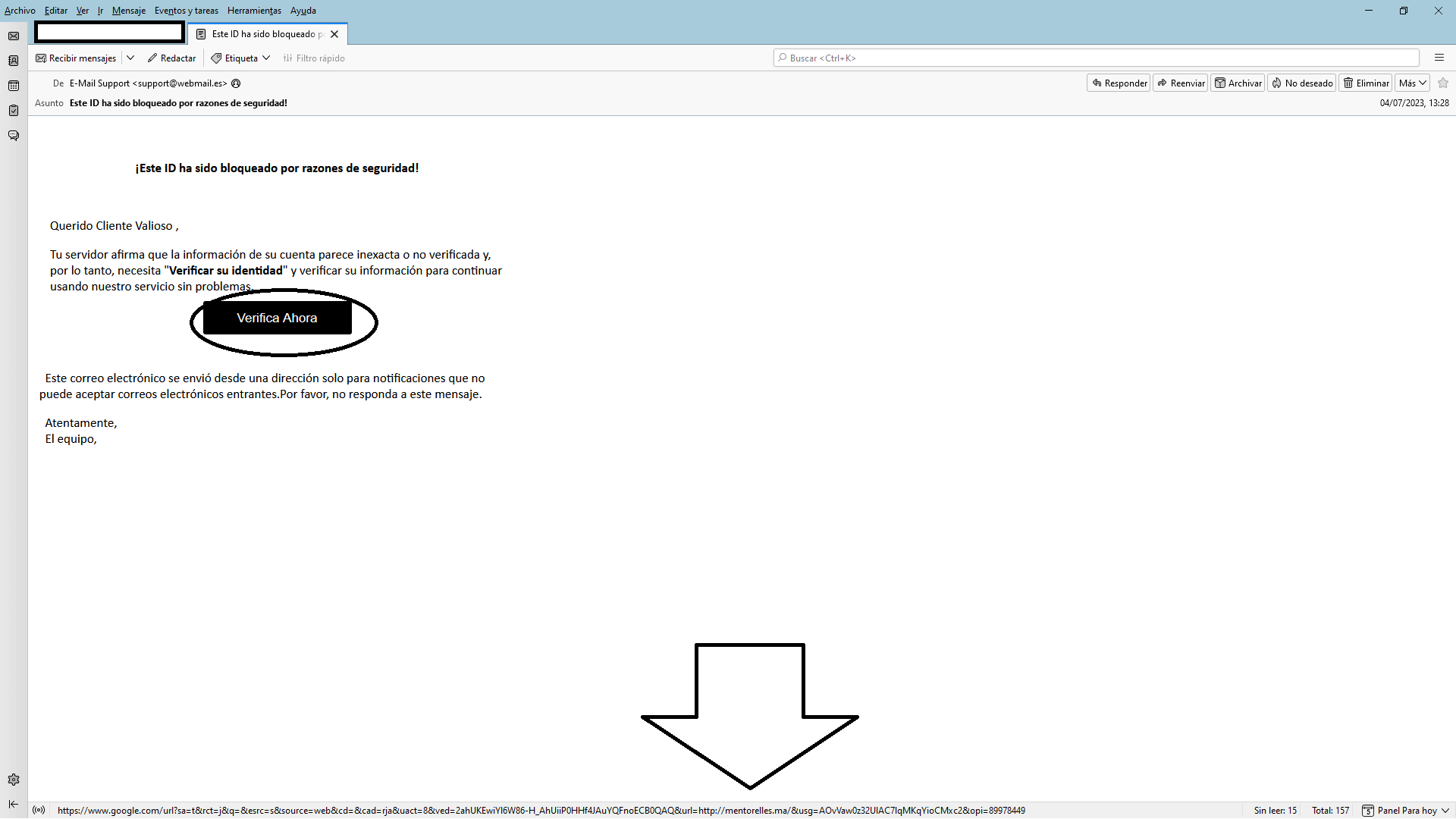

Ejemplo Intento de Suplantación de Identidad para Obtener tus Credenciales

Según el Instituto Nacional de Ciberseguridad, la ingeniería social es una técnica empleada por ciberdelincuentes para ganarse la confianza del usuario y lograr que realice acciones bajo su manipulación y engaño. Estas acciones pueden incluir la ejecución de programas maliciosos, la divulgación de claves privadas o la compra en sitios web fraudulentos.

Vamos a dar varios consejos para detectar fácilmente un caso de phishing (suplantación de identidad):

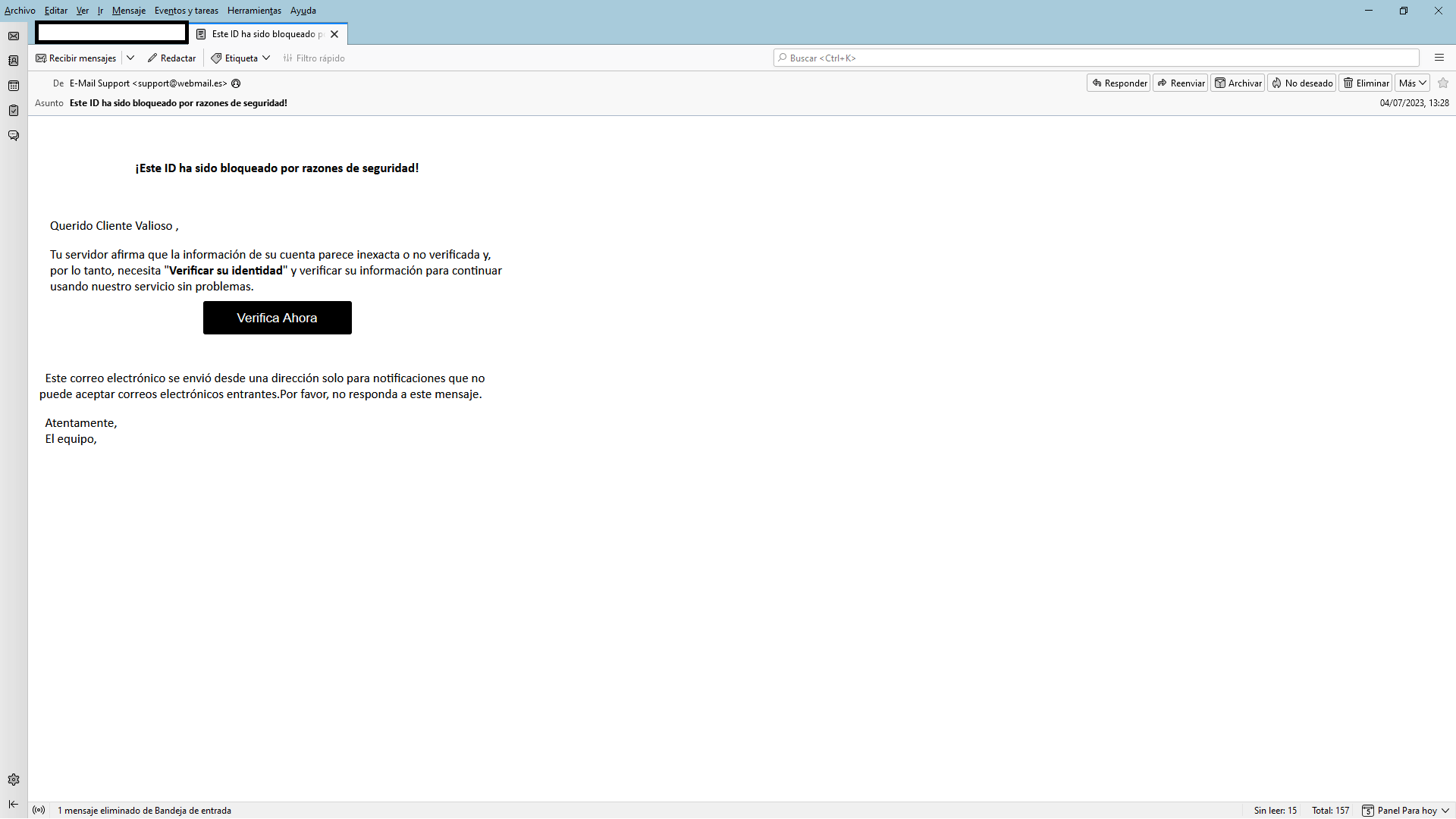

Si analizamos la captura de pantalla, el objetivo de estos correos electrónicos de phishing es engañar a los usuarios para que revelen su información personal, como el correo electrónico y la contraseña, con el fin de que los ciberdelincuentes puedan apoderarse de sus cuentas. Una vez que obtienen acceso a la cuenta, pueden utilizarla para diversos fines maliciosos.

Algunos posibles usos que podrían darle a una cuenta comprometida incluyen:

-

Envío de correos electrónicos fraudulentos: Los atacantes pueden utilizar la cuenta comprometida para enviar correos electrónicos engañosos a los contactos del usuario, haciéndose pasar por el usuario legítimo. Pueden enviar correos con adjuntos maliciosos(supuestas facturas, presupuestos), enlaces a sitios web fraudulentos o solicitar información confidencial a los destinatarios.

-

Suplantación de identidad: Los ciberdelincuentes pueden hacerse pasar por el usuario legítimo en diferentes plataformas en línea, como redes sociales, servicios de mensajería o foros. Utilizando esta suplantación, pueden realizar actividades ilícitas, difamar al usuario o intentar estafar a otras personas.

-

Acceso a información personal: Si el atacante logra acceder a la cuenta de correo electrónico, también puede acceder a cualquier información personal almacenada en ella, como mensajes antiguos, contactos, documentos adjuntos, entre otros.

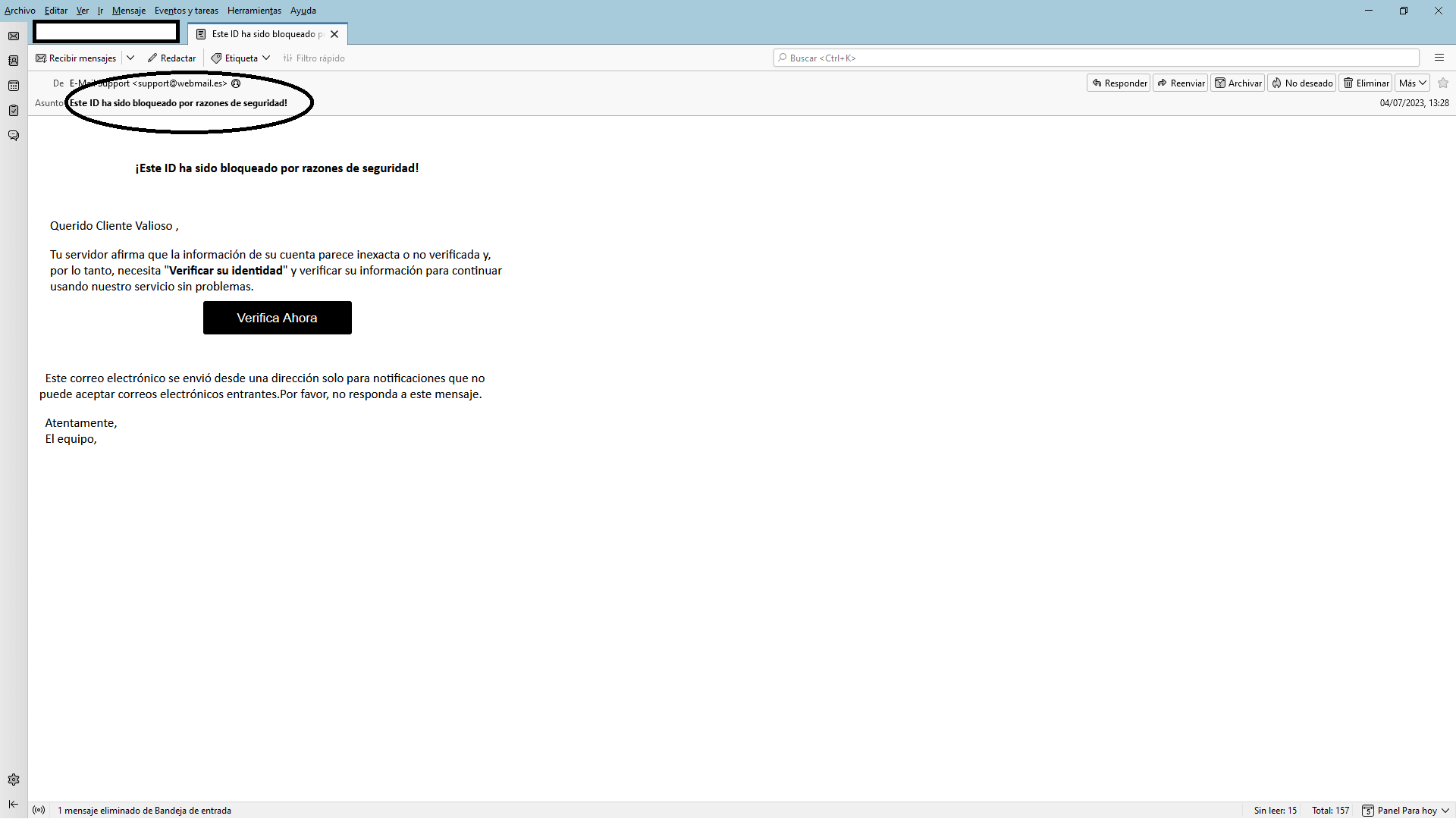

Si analizamos esta segunda captura de pantalla, el título siempre intenta llamar nuestra atención a través de algún temor (posible bloqueo de nuestra cuenta de correo, notificación de Hacienda o Seguridad Social, etc.) o algún motivo que pueda beneficiarnos (una transferencia a nuestro favor, un presupuesto aceptado, etc.).

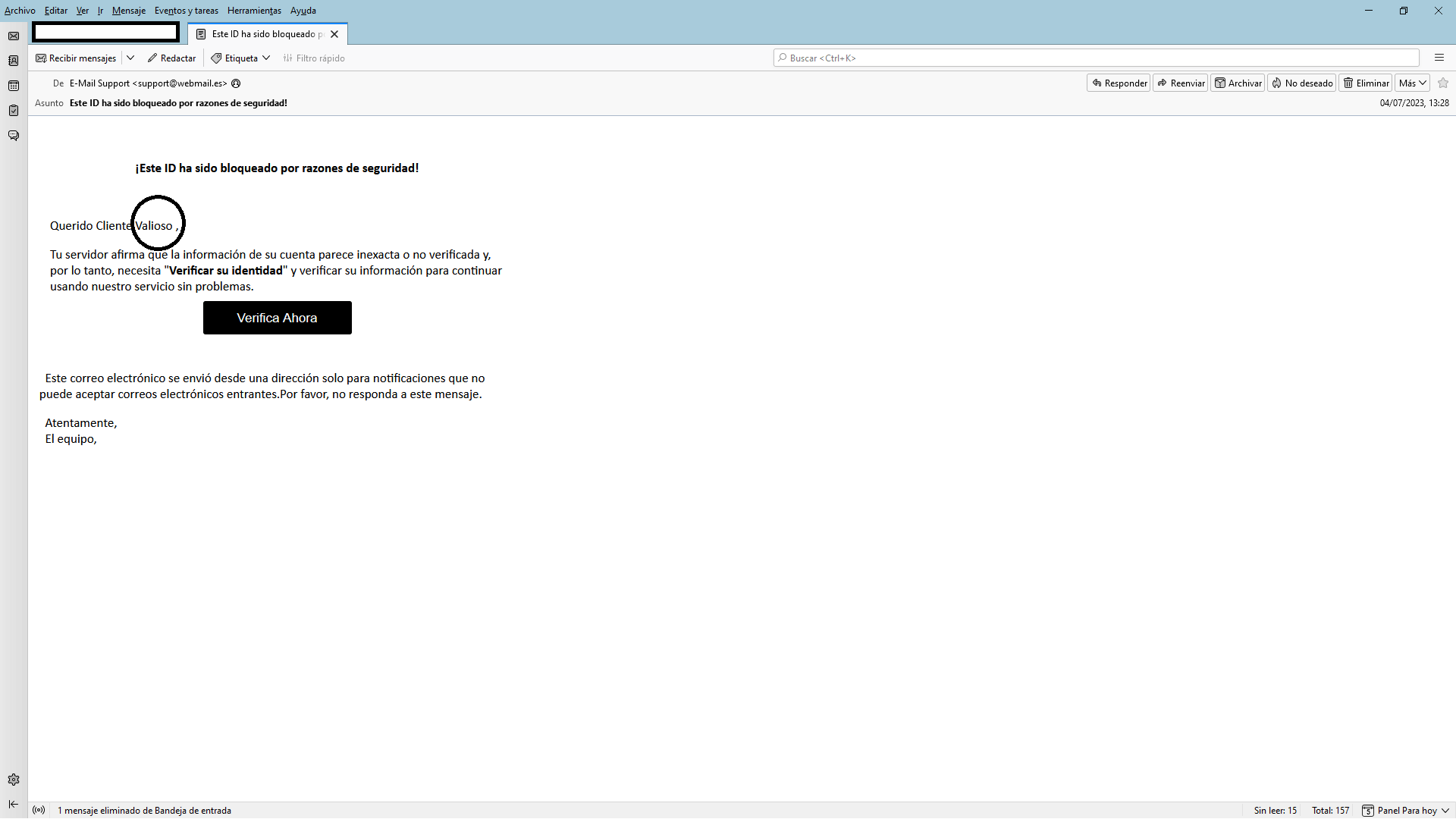

En esta tercera captura de pantalla, podemos observar que, por lo general, los correos electrónicos enviados por personas de otros países suelen tener algunos errores de traducción o expresiones que no utilizamos aquí, lo cual resulta en una traducción poco natural o que no suena bien.

En esta última captura de pantalla, podemos observar hacia dónde apunta el enlace del correo electrónico. Por lo general, los ciberdelincuentes suelen jugar con el nombre del dominio para que sea muy similar al original. Por ejemplo, en lugar de utilizar "correo.es", podrían utilizar "c0rreo.es", donde reemplazan letras por números o utilizan variaciones sutiles para engañar a los usuarios y hacerles creer que están accediendo a un sitio legítimo. Esta es una técnica común utilizada en los ataques de phishing para dirigir a los usuarios a sitios fraudulentos donde pueden recopilar información confidencial. Es importante tener cuidado al hacer clic en enlaces y verificar minuciosamente la autenticidad del dominio antes de ingresar cualquier información personal.

Recuerda que la educación y la precaución son clave para protegerte del phishing por correo electrónico. Siempre desconfía de los correos electrónicos no solicitados, presta atención a las señales de alerta y, en caso de duda, siempre preguntarnos antes de descargaros algún archivo adjunto o hacer click en algún enlace.